Modlishka zdradziecka jak nigdy wcześniej, czyli jak Polak zrewolucjonizował phishing

Ostatnio coraz głośniej o projekcie Modlishka, prostym narzędziu do phishingu stworzonym przez Piotra Duszyńskiego. Na czym dokładnie polega fenomen tego przedsięwzięcia zawdzięczającego swoją nazwę owadowi, którego samicom podobno zdarza się zjadać swoich partnerów?

Modlishka to narzędzie automatyzujące ataki phishingowe, które bardzo łatwo może ominąć 2FA (Two-Factor Autentication) — uwierzytelnianie wielopoziomowe, nazywane również dwuetapową weryfikacją użytkownika. Ostatnimi czasy 2FA stało się popularne wśród dostawców najbardziej znanych usług, takich jak np. Facebook, i miało stanowić odpowiedź na rosnące potrzeby związane z bezpieczeństwem ich użytkowania. Historia uczy nas jednak, że żadne zabezpieczenie nie jest idealne, co potwierdza przykład Modlishki – stworzonej przez Polaka, który jest badaczem bezpieczeństwa w internecie i udostępnił narzędzie w celu edukacyjnym, by pokazać jak jeszcze inaczej mogą wyglądać ataki phisingowe.

Jak działa Modlishka?

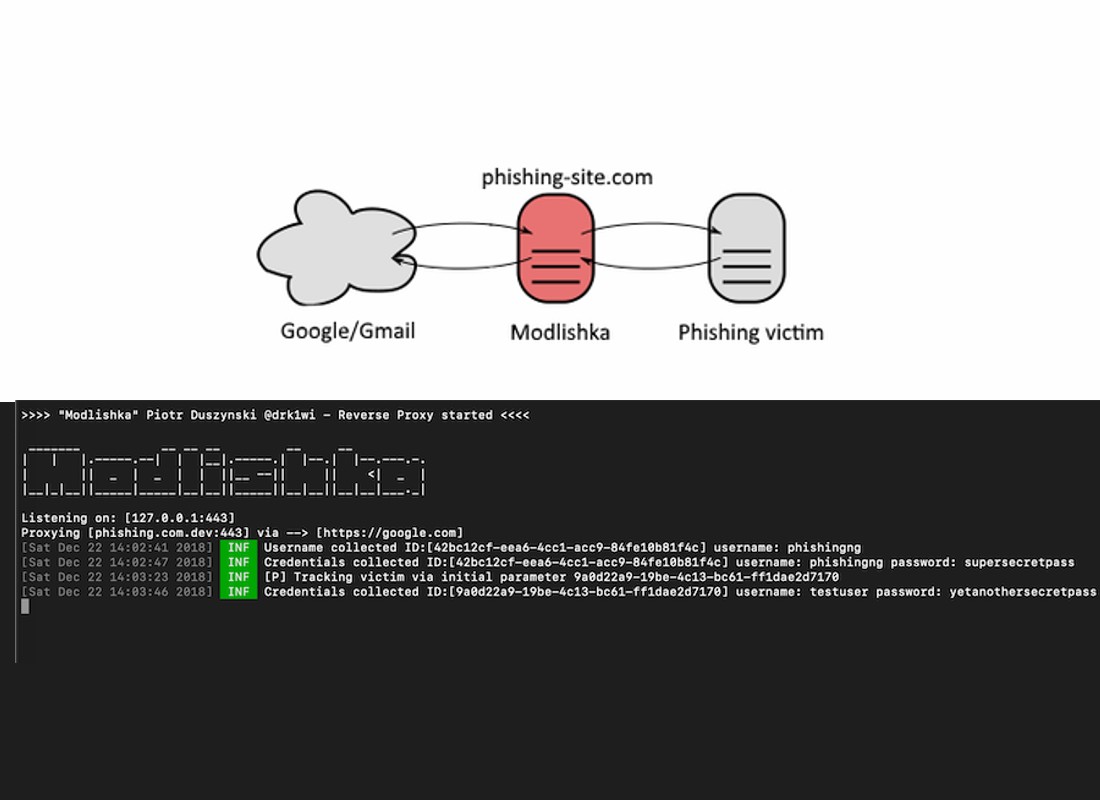

Opublikowanie plików przez Piotra Duszyńskiego na pewno zainteresowało wielu specjalistów od bezpieczeństwa uznającym uwierzytelnianie wielopoziomowe za najwyższą możliwą formę ochrony przed próbami wykradania danych w internecie. Dzięki udostępnionemu na GitHubie zbiorowi plików, możemy zobaczyć, w jaki sposób hakerzy włamują się na konta niczego nieświadomych użytkowników serwisów, nawet gdy włączone jest 2FA. Modlishka działa na zasadzie reverse proxy, co oznacza, że pozycjonuje się ona między nieszczęśliwie obranym na cel użytkownikiem, a właściwą stroną internetową – dostawcą usługi.

Już teraz mówi się, że narzędzie to wprowadza ataki phishingowe na zupełnie nowy poziom, a wszystko dzięki minimalizacji wysiłku po stronie atakującego. Praktycznie każdy atakujący dysponujący podstawową wiedzą techniczną jest w stanie przejąć konto innego użytkownika. Modlishka działa przechwytując ruch od użytkownika do docelowej strony. Przeprowadzenie ataku polega jedynie na zdobyciu certyfikatu TLS (Transport Layer Security), standardowego rozwinięcia protokołu SSL opartego m.in. na szyfrowaniu asymetrycznym, i przekierowaniu atakowanego użytkownika na swoją stronę. Dalej idzie już jak z płatka.

Użycie reverse proxy pozwala na przepuszczenie całej zawartości strony oraz formularzy uzupełnianych przez użytkownika. Rozwiązanie to sprawia, że znika problematyczna konieczność odtwarzania dokładnego wyglądu oryginalnej strony w celu zmyleniu odwiedzającego ją usera. W ten sposób nieszczęśnik próbujący uzyskać dostęp do standardowej usługi na stronie, z której korzystał setki razy, nie zostanie zaalarmowany nawet najmniejszym różniącym się detalem, wszystko będzie wyglądało bowiem dokładnie tak, jak zazwyczaj.

Jedyna różnica – polegająca na tym, że tym razem dane logowania zostaną najpierw przesłane na serwer Modlishki, a dopiero później na oryginalny serwer usługi, doprowadzając do zalogowania – niestety pozostanie niewidoczna dla jego oczu. Modlishka przekazuje cały ruch w nieodbiegający od normy sposób, jej użycie nie budzi więc żadnych podejrzeń u użytkownika. Skradzione poświadczenia 2FA oczywiście umożliwią atakującemu zalogowanie się na oryginalnej stronie.

Jak duże jest zagrożenie?

Nie trzeba nikogo przekonywać, że zagrożenie stworzone przez ten zupełnie nowy typ ataku jest bardzo poważne. Kod źródłowy wraz z instrukcją udostępnione przez Duszyńskiego w serwisie GitHub ma zwiększyć poziom świadomości użytkowników w tym zakresie. Zaniepokojony badacz zabezpieczeń internetowych uważa, że tylko takie udowodnienie istnienia luki, którą można wykorzystać używając bardzo prostego do skonfigurowania narzędzia może skłonić osoby decyzyjne odpowiedzialne za bezpieczeństwo do podjęcia odpowiednich kroków.

W ramach pocieszenia dodaje również, że opisywana przez niego metoda na szczęście nie jest w stanie obejść zabezpieczeń typu U2F (Universal Second Factor). Wszystkim zaniepokojonym odkryciem Polaka pozostaje obserwować tę sprawę i jeszcze uważniej podchodzić do rutynowych czynności wykonywanych w internecie – nawet w przypadku usług, o których myślimy, że znamy je bardzo dobrze.

Podobne artykuły

Trendy technologiczne 2026: co będzie królować?

Marzysz o pracy jak ze snu? Znajdziesz ją u boku ulubionych influencerów na justjoin.it

Za dużo zmian, za dużo stresu i presji, za małe zarobki. Tak czujemy się w pracy?

Już za tydzień największa konferencja dla kobiet IT&TECH – Women in Tech Summit!

Lista najciekawszych projektów technologicznych. Nad czym pracują naukowcy?

Aitana — influencerka, którą pokochali nawet celebryci. Zarabia spore pieniądze i... nie istnieje

Sam Altman, współtwórca OpenAI zwolniony z posady dyrektora generalnego. Po kilku dniach go przywrócili [AKTUALIZACJA]