5 tysięcy dolarów w godzinę? Witamy w świecie bug bounty

Maciej Pulikowski zarobił 5 tysięcy dolarów w ciągu godziny. Znalazł 6 luk bezpieczeństwa w Google Chrome. Co ciekawe, było to jego pierwsze bug bounty w życiu! Jak w ogóle udało mu się odkryć luki? Poznajcie kulisy znalezienia wszystkich bugów.

Bug bounty to trend, do którego nieustannie przyłączają się kolejni gigantyczni gracze. Setki programów bug bounty, ogromna pula pieniędzy i mnóstwo zawodowców oraz entuzjastów, którzy chcą wykorzystać swoje umiejętności do wyszukiwania luk bezpieczeństwa w oprogramowaniu. Wśród nich znalazł się Maciej Pulikowski, któremu udało się wykryć aż 6 błędów bezpieczeństwa w popularnej przeglądarce.

Spis treści

Pierwsze bug bounty w życiu

– Badałem nowe funkcjonalności Google Chrome pod kątem tego, jak można je wykorzystać do nowego projektu. W czasie testowania tych funkcjonalności okazało się jednak, że niektóre metody nie posiadają ważnych ograniczeń. Tknęło mnie to do przetestowania ich pod względem bezpieczeństwa. No i o dziwo miałem racje, udało mi się wykryć 6 błędów bezpieczeństwa – tłumaczy Maciej.

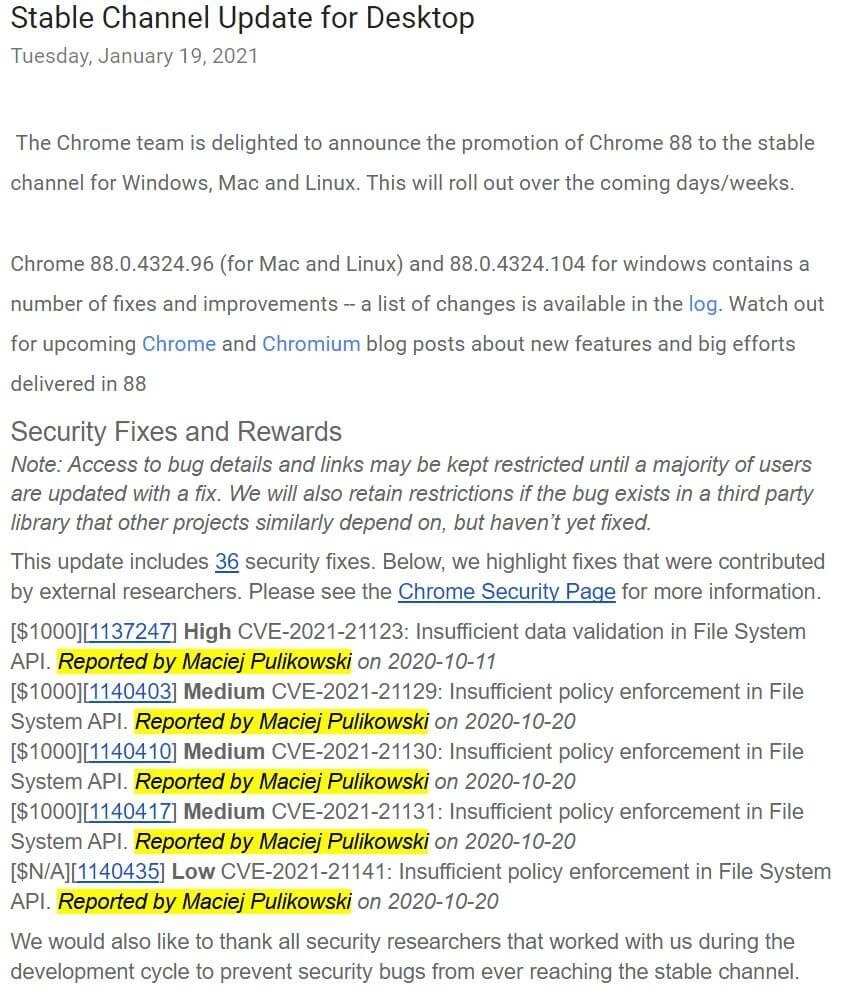

Udało mu się wykryć jeden błąd z wysoką podatnością, cztery ze średnią i jeden z niską. To, co zaskakuje, to czas, w jakim udało się je wykryć oraz oczywiście kwota, na jaką opiewało bug bounty:

– Wszystkie błędy znalazłem tak naprawdę w godzinę, za co zostałem łącznie wynagrodzony kwotą ~19,000zł. No i tutaj się ciekawa sytuacja stworzyła, jest to moje pierwsze Bug Bounty, a znalazłem 6 błędów w aplikacji Google Chrome, co jest nie lada osiągnięciem – dodaje.

Informacje o znalezionych błędach można znaleźć na blogu Google

Co konkretnie udało się znaleźć?

– Udowodniłem że okienko systemu operacyjnego wywołane przez aplikację Google Chrome, podaje nieprawdziwy typ pobieranego pliku. Użytkownik myśli, że pobiera zdjęcie koteczek.jpg, ale tak naprawdę może to być dowolny inny typ pliku, w tym przypadku był to wirus.lnk, który uruchamiał kalkulator. Taka sytuacja nie może mieć miejsca, gdyż domyślnie użytkownik w pełni zaufa rozszerzeniu JPG. Wie bowiem, że nie może to być niebezpieczny plik. Google wyceniło tę podatność na wysoką – komentuje Maciej.

Kiedy udało się już znaleźć błędy bezpieczeństwa, konieczne było stworzenie Proof of Concept w formie kodu źródłowego oraz wideo, prezentującego podatność. Dowodzenie błędu i jego akceptacja były błyskawiczne, lecz na wdrożenie trzeba było czekać kilka miesięcy.

– Błędy zostały zgłoszone przeze mnie dnia 11 października 2020, a poprawka na produkcji była dopiero 19 stycznia 2021. Problemem było to, iż dodanie dodatkowych walidacji przez Google mogło po prostu zepsuć niektóre poprawne przypadki. Dlatego zmiana wymagała dobrej analizy i uwzględnienia wstecznej kompatybilności – dodaje bounty hunter.

Fullstack na co dzień, Security po godzinach

Maciej na co dzień pracuje jako Fullstack .NET Developer. Zajmuje się budowaniem aplikacji webowych – pod kątem frontendu, backendu, baz danych oraz IIS. Aktualnie rozwija się w kierunku Azure oraz React’a. Skąd jednak wzięła się ta zajawka związana z cyberbezpieczeństwem?

– Zajawka do bezpieczeństwa wzięła się z tego samego, co programowanie – czyli z gier komputerowych. Co mają gry do security? Swego czasu chciałem tworzyć boty i cheaty do gier. Aby tego dokonać, przydatne jest wykonanie inżynierii wstecznej, szukanie adresów w pamięci, skanowanie ruchu sieciowego. Te techniki są wykorzystywane w pentestingu – mówi Maciej.

Spytany o to, dlaczego nie wybrał Cybersecurity, odpowiada:

– Cztery lata temu, czyli po studiach, chodziło mi po głowie, aby pójść w bezpieczeństwo. Z tego co pamiętam, nie było wtedy dobrego miejsca z ofertami pracy związanymi z bezpieczeństwem. Wydaje mi się, że Just Join IT fajnie wypełnił tę lukę na rynku. Zdecydowałem, że wybiorę drogę zawodowego programowania, a dodatkowo będę się spełniać w cyberbezpieczeństwie. Znalezienie luki bezpieczeństwa daje przeogromną frajdę, ale sam proces szukania błędów jest bardzo żmudny. Jeżeli nie znajdziemy luki w systemie, mamy wrażenie, że straciliśmy czas. Takiego poczucia nie ma się w programowaniu. Warto miksować te dwie specjalizacje, może to nam dodać super moc, która będzie wyróżniała nas z tłumu.

Maciej Pulikowski – Fullstack Developer z 4 letnim doświadczeniem, pracujący na co dzień w technologiach .NET. Miłośnik etycznego hackingu i cyberbezpieczeństwa. Absolwent Informatyki na Wydziale Podstawowych Problemów Techniki na Politechnice Wrocławskiej. Po godzinach sportowiec grający w koszykówkę i trenujący boks.

Bug bounty nie tylko dla ekspertów

Jak widać, Maciej nie jest typowym ekspertem z dziedziny bezpieczeństwa czy pentestingu. Mimo to jednak może uczestniczyć w programach bug bounty i realizować swoją pasję po godzinach. Teraz na swoim koncie ma nie lada sukces, który potwierdza jego umiejętności z tego zakresu.

– Znalezienie wysokiego błędu w aplikacji Google Chrome jest dla mnie takim spełnieniem marzenia. Samo odkrycie tych luk bezpieczeństwa daje mi większą frajdę niż nagroda pieniężna. Długo bawiłem się w tematyce security, ale nigdy nie posiadałem mocnego argumentu dowodzącego moją wiedzę, a teraz już go mam. Nie trzeba siedzieć tylko w bezpieczeństwie, aby znajdować poważne błędy bezpieczeństwa w tak popularnych aplikacjach jak Google Chrome, a dodatkowo przy tym zarabiać. Wydaje mi się, że każdy programista mógłby takie luki wykrywać, ale trzeba w to uwierzyć i trochę się tym bezpieczeństwem zainteresować.

Podobne artykuły

Trendy technologiczne 2026: co będzie królować?

Marzysz o pracy jak ze snu? Znajdziesz ją u boku ulubionych influencerów na justjoin.it

Za dużo zmian, za dużo stresu i presji, za małe zarobki. Tak czujemy się w pracy?

Już za tydzień największa konferencja dla kobiet IT&TECH – Women in Tech Summit!

Lista najciekawszych projektów technologicznych. Nad czym pracują naukowcy?

Aitana — influencerka, którą pokochali nawet celebryci. Zarabia spore pieniądze i... nie istnieje

Sam Altman, współtwórca OpenAI zwolniony z posady dyrektora generalnego. Po kilku dniach go przywrócili [AKTUALIZACJA]