Atak Man in the middle. Na czym polega i jak się przed nim bronić?

Czy wiesz, że w tej chwili możesz być podsłuchiwany, śledzony lub podglądany i to wszystko przez jedną osobę? Tak, właśnie teraz. Cyberprzestępca może dosłownie patrzeć na Twoje dłonie. Jesteś ciekaw jak może to robić oraz chciałbyś wiedzieć jak się przed tym zabezpieczyć?

Zacznijmy od wyjaśnienia oraz definicji omawianego ataku sieciowego.

Spis treści

Definicja ataku MITM

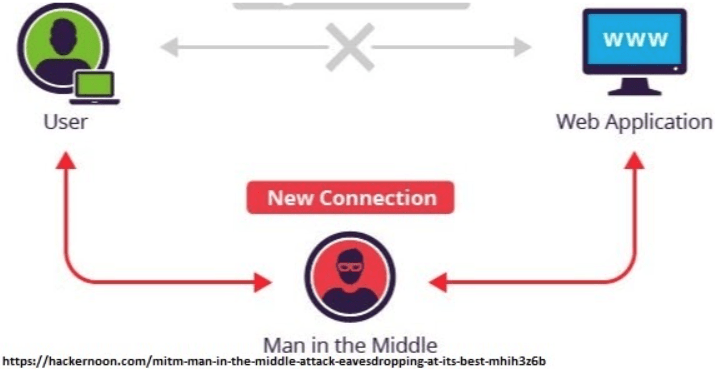

Atak MITM – (ang. Man in the Middle) to nic innego, jak prosty atak sieciowy, którego zamysłem jest podsłuchiwanie wymiany danych pomiędzy stronami komunikacji (np. rozmowy Kasi i Tomka) lub ewentualnej jej modyfikacji. Wyróżnia go brak świadomości użytkownika o podsłuchu oraz to, że informacje, które otrzymuje lub, które wysyła mogą być zmodyfikowane przez cyberprzestępcę.

Atak Man in the Middle jest atakiem z grupy ataków pasywnych, ponieważ polega głównie na podsłuchiwaniu. W chwili, gdy cyberprzestępca dokonuje modyfikacji w komunikacji, przekierowuje ruch na inne strony internetowe czy serwery, wtedy zmienia charakterystykę w atak z grupy ataków aktywnych, czyli mających na celu modyfikacje danych lub tworzenie nowych danych.

Rysunek 1 Topologia ataku MITM

Wyżej wymieniony scenariusz ataku nie jest jedynym zastosowaniem ataku MITM. Innym scenariuszem jest podsunięcie autorskiego klucza szyfrującego komunikację, przez cyberprzestępcę. Haker tworzy dwa klucze, jeden do rozpoczęcia komunikacji oraz do odszyfrowania odpowiedzi. W następnym kroku szyfruje wiadomość drugim utworzonym przez niego kluczem, który wysyła do odbiorcy. Dzięki tak sprytnemu zastosowaniu cała komunikacja przechodzi przez cyberprzestępcę a efektem tego jest całkowity wgląd do danych przesyłanych pomiędzy stronami komunikacji – wrażliwe dane, dostęp do prywatnych zasobów.

Warto wspomnieć, że tego rodzaju atak Man-in-the-middle może, lecz nie musi polegać na usuwaniu szyfrowanego połączenia pomiędzy stronami komunikacji przez osobę trzecią. Głównym celem ataku jest spowodowanie braku lub możliwości wzajemnego uwierzytelnienia się pomiędzy stronami komunikacji, co skutkuje także możliwością uzyskania autoryzowanego dostępu przez osobę trzecią.

Atak typu Man in the Middle dzieli się na kilka mniejszych:

Rodzaje ataków Man in the Middle

- najpowszechniejszym z nich jest sniffing, czyli podsłuchiwanie ruchu w sieci Wi-Fi,

- DNS Spoofing, mający na celu przekierowaniu użytkownika na fałszywą stronę aby pozyskać danych logowania,

- ARP Poisoning, czyli przeciążenie przełącznika pakietami ARP.

Przykłady ataków MITM

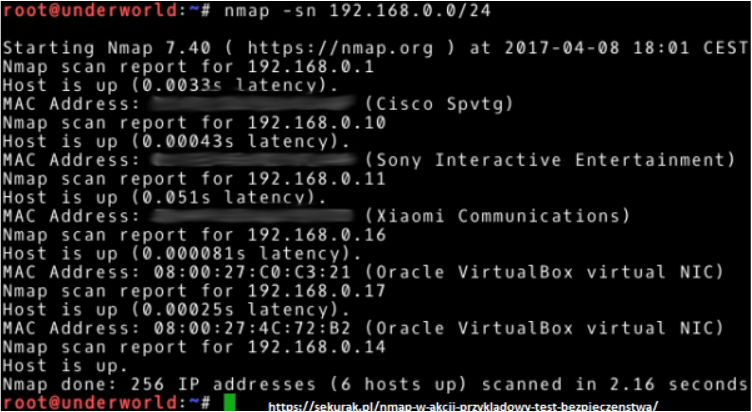

We wcześniejszym artykule mogłeś dowiedzieć się w jaki sposób cyberprzestępca może uzyskać dostęp i podłączyć się do Twojej sieci. Zakładając, że haker podłączył się do Twojej sieci w pierwszej kolejności przeskanuje Twoją sieć, aby wybadać ‘teren’ – (sprawdzić jaki sprzęt jest podłączony do sieci). W takim przypadku atakujący może skorzystać z popularnego narzędzia jakim jest Nmap. Nmap (ang. Network mapper) służy do dogłębnego skanowania portów oraz wykrywania usług w sieci, ponadto daje możliwość identyfikacji systemów operacyjnych na skanowanych hostach, tak zaawansowane narzędzie umożliwia wykrywanie luk.

Rysunek 2 Skanowanie sieci

W chwili gdy atakujący zakończy skanowanie sieci, następnie wybiera swój ‘cel’ i przechodzi do działania.

Przykład nr 1: Atak MITM za pomocą narzędzi typu sniffer

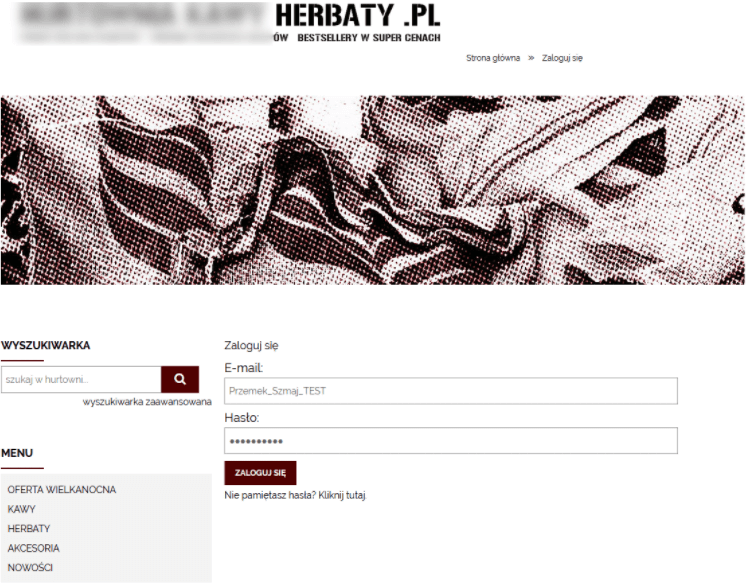

Składasz zamówienie w sklepie online. W tzw. międzyczasie cyberprzestępca za pomocą narzędzi typu sniffer, ma możliwość podsłuchiwania Twojego ruchu w sieci.

Rysunek 3 Logowanie do przykładowego sklepu

W tym przypadku cyberprzestępca pozyskuje dane logowania do Twojego ulubionego sklepu z kawą i herbatą, jednocześnie dowiadując się czegoś o Tobie – jakie napary lubisz (Potraktuj ten przykład z przymrużeniem oka…). Dużym czynnikiem, który umożliwił sprawne podsłuchanie atakującemu był fakt, że strona jest oparta na protokole http (ang. Hypertext Transfer Protocol ), którego zawartość jest przesyłana jawnym tekstem, czyli w tym przypadku komunikacja nie jest szyfrowana.

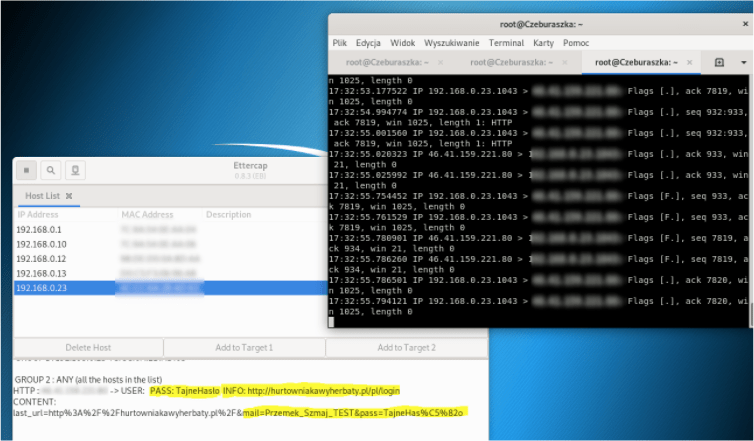

Rysunek 4 Przechwycone dane logowania

Jak widać na rysunku nr 4, cyberprzestępca przechwycił dane logowania do sklepu z herbatami, przy pomocy dwóch narzędzi, które są wbudowane w systemie Kali Linux.

Przykład nr 2: Atak MITM – usunięcie warstwy SSL

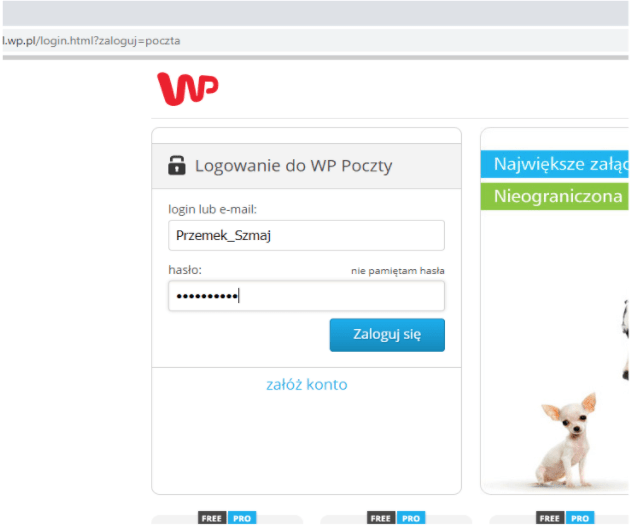

Dzień jak każdy inny, siedzisz w biurze lub w domu na home office, masz stos papierkowej roboty, tysiąc skanów do wykonania a następnie przesłanie ważnych dokumentów (warto tu zaznaczyć, że dokumenty są poufne) do szefostwa. Skanujesz wszystkie dokumenty a następnie chcesz je wysłać za pośrednictwem bezpiecznej poczty elektronicznej. Wprowadzasz dane do logowania, piszesz wiadomość, wysyłasz i w efekcie finalnym zapominasz o tym temacie. Rysunek poniżej przedstawia okno logowania do systemu poczty online.

Rysunek 5 Logowanie do poczty online

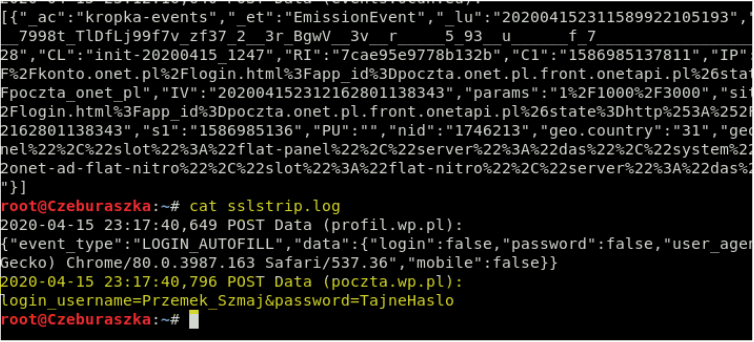

Atakującemu udało się przechwycić dane logowania do poczty, pomimo tego, że poczta sygnalizowała bezpieczne połączenie. Przykładowa poczta jest oparta na protokole HTTPS – czyli z szyfrowaną komunikacją. W tym przypadku atakujący sprawnie usunął warstwę SSL i przekierował całą komunikację na protokół http, dzięki tak sprytnemu zabiegowi udało mu się przechwycić komunikację i zgarnąć dane logowania do poczty eklektycznej.

Rysunek 6 Przechwycone dane logowania do poczty

Powyższy rysunek przedstawia pomyślne przechwycenie danych logowania do szyfrowanej poczty elektronicznej. Od pomyślności takiego ataku Man-in-the-middle zależy wiele czynników, chociażby taki czy użytkownik sieci będzie chciał się zalogować się poczty.

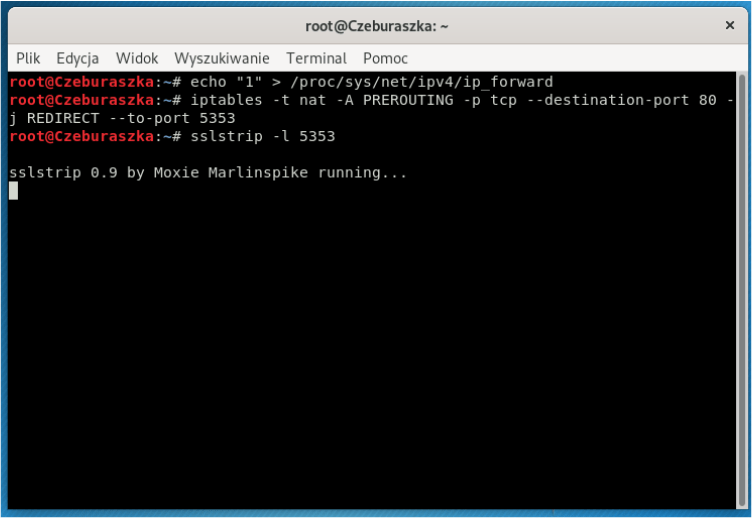

Aby przeprowadzić atak MITM mający na celu podsłuchanie szyfrowanej komunikacji, atakujący musi odpowiednio skonfigurować swój sprzęt. Zaczynając od przestawienia systemu w tryb przechwytywania, skonfigurowania zapory sieciowej iptables oraz przekierowywania ruchu w odpowiednie miejsce.

Rysunek 7 Konfiguracja do ataku

Przykład nr 3: Atak MITM – zafałszowanie tablicy ARP

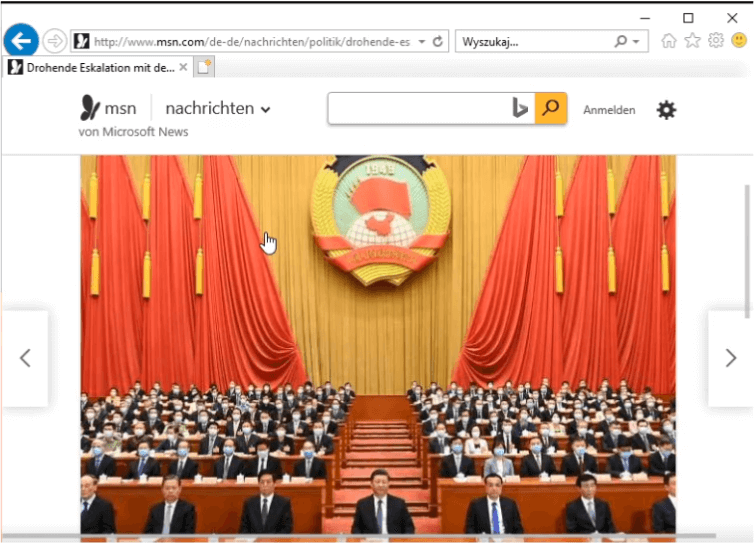

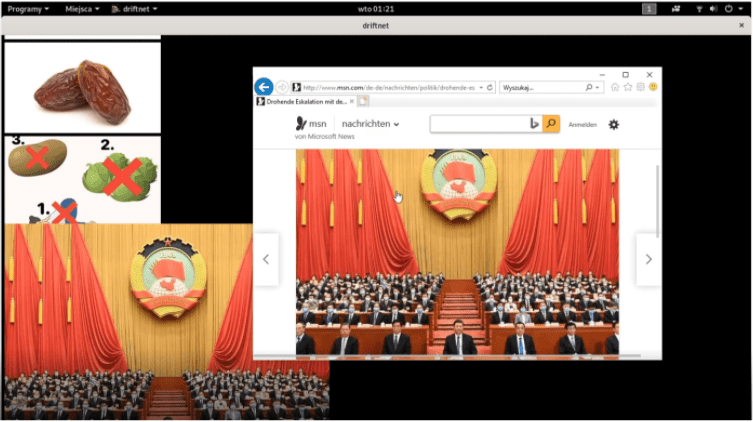

Siedzisz przed komputerem, przeglądasz „internety” jak każdego wieczoru. Czy wiesz, że atakujący może zobaczyć, jakie pliki graficzne wyświetlasz? Wszystkie pliki graficzne, które masz na aktualnie wyświetlonej stronie (czy przeglądasz prasę, nowości technologiczne czy gadżety erotyczne w sexshopie) mogą się pojawić także u atakującego.

Rysunek 8 Przykładowa strona

W tym scenariuszu, atakujący także musi odpowiednio skonfigurować swój sprzęt w tryb przechwytywania, który będzie przechwytywał ruch sieciowy w sieci lokalnej. W następnej kolejności atakujący musi odpowiednio zafałszować tablicę ARP, aby przekierowanie ruchu doszło do skutku.

Atak zakończył się powodzeniem, co ilustruje rysunek poniżej.

Rysunek 9 Przechwycenie obrazów na stronie

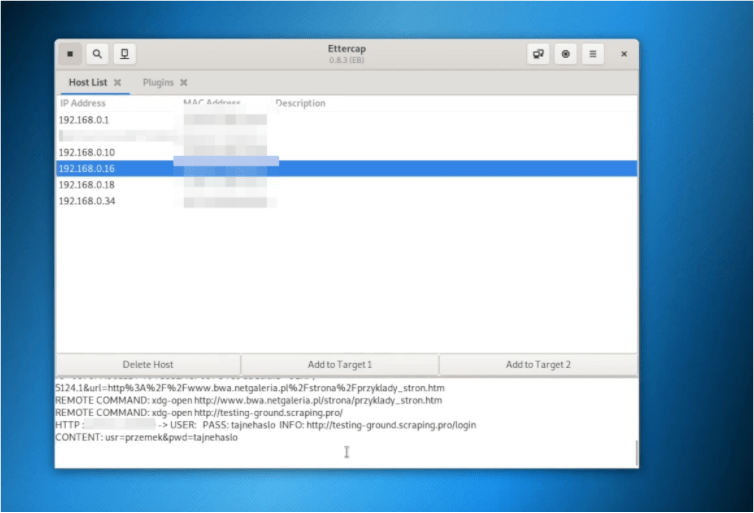

Oczywiście, atakujący może zakończyć, etap ataku na przeglądaniu samych przechwyconych plików graficznych, lecz jest to małe prawdopodobieństwo. Rysunek poniżej przedstawia narzędzie Ettercap wraz z informacjami na jakich stronach aktualnie znajduje się użytkownik oraz przechwycone hasło.

Rysunek 9 Przechwycone informacje

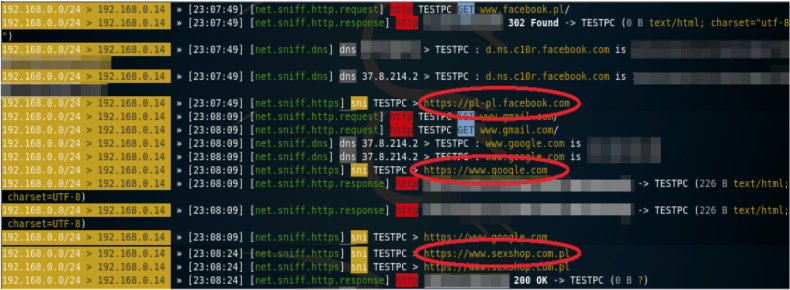

Przykład nr 4: Atak MITM – atak podsłuchowy na połączenie SSL

Oczywiście przedstawione w przykładzie 3 strony nie posiadają warstwy SSL, co oznacza, że atakujący może łatwo uzyskać dostęp do takich informacji. Oczywiście w chwili gdy korzystamy z połączenia szyfrowanego, stanowi to dla nas pewnego rodzaju dodatek do zabezpieczenia, często warto sprawdzić czy w pasku adresu pojawia się zielona kłódka, która sygnalizuje bezpieczne połączenie. Warto wspomnieć, że i takie szyfrowane połączenie można podrobić – podmienić na własne, lub usunąć całkowicie oraz jednocześnie zamieścić ‘ofierze’ symbol zielonej kłódki. Poniższy rysunek ilustruje udany atak podsłuchowy na szyfrowane połączenie, który ujawnia na jakie strony, które oferują bezpieczne połączenie wszedł poszczególny użytkownik z sieci lokalnej.

Rysunek 10 Przechwycone informacje

Podsumowanie ataków

Przedstawione przykłady zawierały drobnostkę możliwości przeprowadzenia ataku Man in the Middle. Możliwości tego ataku są ogromne, cyberprzestępcy mają dostęp do wielu potężnych narzędzi, które już są w stanie wykonać połowę ‘pracy’ za nich – są zautomatyzowane. Aktualnie pojawia się coraz więcej narzędzi, które umożliwiają podsłuchiwanie lub zmienianie komunikacji szyfrowanej, która jest stosowana na wielu popularnych portalach takich jak facebook czy instagram. Warto tu wspomnieć, że omawiany we wcześniejszym artykule, atak DNS Spoofing jest jedną z gałęzi ataku MITM.

Zagrożenia

Atakujący, który przeprowadzi atak MITM na użytkowniku, może uzyskać pełny dostęp do poufnych informacji. Nie musi wprowadzać żadnych zmian w komunikacji, wystarczy mu przeprowadzenie takiego ataku w formie pasywnej, aby zebrać jak najwięcej przydatnych informacji, które może w dalszym etapie spieniężyć, lub wykorzystać w inny sposób.

Jak się zabezpieczyć przed atakiem MITM?

-

- Zainwestuj w klucz U2F – jest to skuteczna metoda w chwili, gdy atakujący przechwyci hasło, ale nie będzie się mógł zalogować.

- Zaktualizuj system – często nasze systemy są podatne przez luki w oprogramowaniu.

- Zaktualizuj swoją przeglądarkę – coraz więcej przeglądarek ma wbudowane mechanizmy obronne.

- Zainwestuj w antywirus – coraz większa ilość antywirusów skutecznie radzi sobie z atakami Man in the middle.

- Zacznij korzystać z VPN – VPN szyfruje całą komunikację, jest to też skuteczna metoda obrony i ochrony swoich danych.

- Staraj się unikać publicznych sieci Wi-Fi. (centrum handlowe, restauracje, sklepy, pociągi).

Zdjęcie główne artykułu pochodzi z unsplash.com.

Podobne artykuły

Czym jest chmura publiczna i jak z niej korzystać w 2025 roku?

Lepiej zatrudnić specjalistę od cybersecurity, niż walczyć z ewentualną utratą danych. Wywiad z Anną Goławską

Duży menedżer haseł padł ofiarą ataku. Znowu

Oto najpopularniejsze hasło 2022 roku. Zgadniesz jakie?

Zarządzanie cyberbezpieczeństwem w globalnej infrastrukturze IT firmy farmaceutycznej

AirTag stalking - czym jest i jak się przed nim uchronić?

Cloudflare wykrywa jeden z największych ataków DDoS wymierzonych w platformę kryptowalutową