Niemal wszystkie procesory Intela podatne na ataki

Międzynarodowa grupa badaczy odkryła groźne luki w bezpieczeństwie procesorów Intela umożliwiające kradzież informacji. Zagrożenie obejmuje większość obecnie używanych procesorów. Brak informacji o liczbie poszkodowanych użytkowników. Na szczęście są sposoby na zminimalizowanie ryzyka.

Spis treści

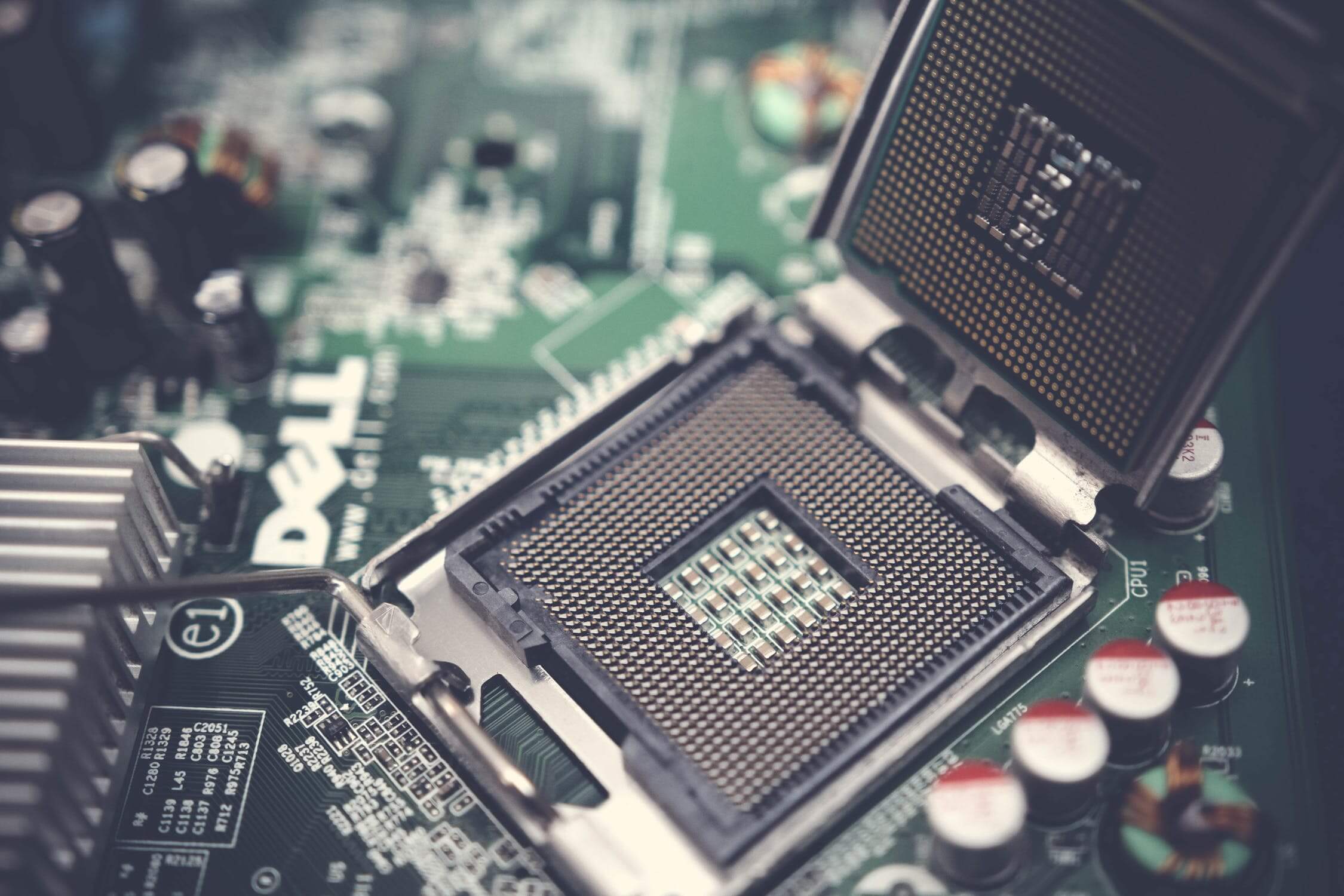

Mnóstwo zagrożonych urządzeń

Grupa podatności odkryta przez Cyberus Technology, międzynarodowy zespół badaczy cyberbezpieczeństwa, pozwala na kradzież informacji prosto z procesora. Poważne bugi dotyczą każdego chipu wykonanego od 2011 do 2018 roku, czyli przedstawiciele rodzin Core i Xeon. Jak się szacuje, oznacza to, że zagrożenie obejmuje zasięgiem zdecydowaną większość procesorów znajdujących się obecnie w użytku (zarówno u użytkowników prywatnych, jak i w stacjach roboczych i serwerach). Dobra wiadomość jest taka, że przynajmniej właściciele procesorów 8. i 9. generacji mogą spać spokojnie. Na wszelki wypadek jednak każdy, kto korzysta z urządzeń dostarczanych przez Intel, powinien pomyśleć o aktualizacji zabezpieczeń używanego software’u i hardware’u.

Informacje prosto z procesora

Znalezione luki określane przez Intela jako “Microarchitectural Data Sampling” (MDS) przypominają trochę znane już podatności: Spectre i Meltdown. Ataki tego typu z łatwością można wykorzystać w celu wydobycia informacji z komputera. Exploity takie jak ZombieLoad, Fallout oraz Rogue In-Flight Data Load, Store-to-leak i Meltdown UC w różny sposób umożliwiają wyciek wrażliwych danych. – Podatność ZombieLoad, podobnie jak Meltdown oraz Spectre, daje możliwość jednemu programowi odczytywać pamięć drugiego programu uruchomionego na tym samym komputerze lub serwerze – charakteryzuje zagrożenia specjalista od cyberzagrożeń, starszy analityk w ESET, Kamil Sadkowski. – Podatność Zombieload, w odróżnieniu od wspomnianych luk, bazuje na nieco innych mechanizmach procesora, jednak podobnie jak Spectre oraz Meltdown umożliwia dostęp do pamięci innego procesu na tym samym urządzeniu. Zagrożenie jest szczególnie niebezpieczne w przypadku usług chmurowych, gdzie wielu klientów współdzieli te same zasoby sprzętowe.

Brak jest konkretnych informacji na temat liczby poszkodowanych osób i potencjalnych sposobów na wykorzystanie danych przez cyberprzestępców. Badacze zajmujący się problemem utrzymują, że zebranie takich danych będzie niezwykle trudne, gdyż wykorzystywanie luk tego typu nie pozostawia żadnych śladów, a przynajmniej nic o takowych nie wiadomo. Mimo braku udowodnienia jakichkolwiek przestępstw, straty wizerunkowe Intela mogą okazać się spore. Badacze zagadnień związanych z cyberbezpieczeństwem bacznie przyglądają się firmie już od czasu wykrycia wspomnianych już wcześniej luk, Spectre i Meltdown.

Jak się bronić?

Jak można było się spodziewać, Intel obiecuje, że rozwiąże problem, z którego wynikają zagrożenia czyhające na użytkowników jego procesorów. Bierni nie pozostają giganci technologiczni, tacy jak Google, Apple czy Microsoft, dostarczając własne łatki aktualizacyjne. W pewnym stopniu przed atakami chronią również dostępne na rynku programy antywirusowe, które zawsze warto mieć zainstalowane w najnowszych wersjach. Jednak w wypadku podatności ZombieLoad może być konieczne podjęcie trochę bardziej zdecydowanych i niepozbawionych wpływu na wydajność kroków. – Wyłączenie Hyper-threadingu wydaje się na ten moment jedynym w pełni skutecznym zabezpieczeniem przed podatnością ZombieLoad – mówi Sadkowski. – Może ono jednak się wiązać z obniżeniem wydajności procesora nawet o 40%.

W przygotowanym oświadczeniu Intel zalecił “łagodzenie skutków poprzez aktualizowanie mikrokodu w połączeniu z odpowiednimi aktualizacjami systemu operacyjnego” i wyraził wdzięczność wobec zespołu badawczego, który raportował wykryte zagrożenia.

Źródło: techcrunch.com, chip.pl

Podobne artykuły

Trendy technologiczne 2026: co będzie królować?

Marzysz o pracy jak ze snu? Znajdziesz ją u boku ulubionych influencerów na justjoin.it

Za dużo zmian, za dużo stresu i presji, za małe zarobki. Tak czujemy się w pracy?

Już za tydzień największa konferencja dla kobiet IT&TECH – Women in Tech Summit!

Lista najciekawszych projektów technologicznych. Nad czym pracują naukowcy?

Aitana — influencerka, którą pokochali nawet celebryci. Zarabia spore pieniądze i... nie istnieje

Sam Altman, współtwórca OpenAI zwolniony z posady dyrektora generalnego. Po kilku dniach go przywrócili [AKTUALIZACJA]